[Trafikklysprotokoll: HVIT*]

----------------------------------------------------------------------

Hei!

Vi er kjent med at flere virksomheter i helsesektoren den siste tiden har blitt utsatt for en bestemt skadevare fra infiserte minnepinner. Skadevaren kalles Raspberry Robin [1][2][3][4] og benytter flere angrepsteknikker som gjør at den omgår tradisjonelle sikringstiltak.

Dette er også grunnen til at vi ønsker å sette ekstra fokus på denne varianten. I flere av hendelsene vi kjenner til har angrepsforsøket blitt stoppet av Microsoft Defender ATP. Vi er også kjent med andre mekanismer som har stoppet dette, som er listet opp under anbefalinger og tiltak.

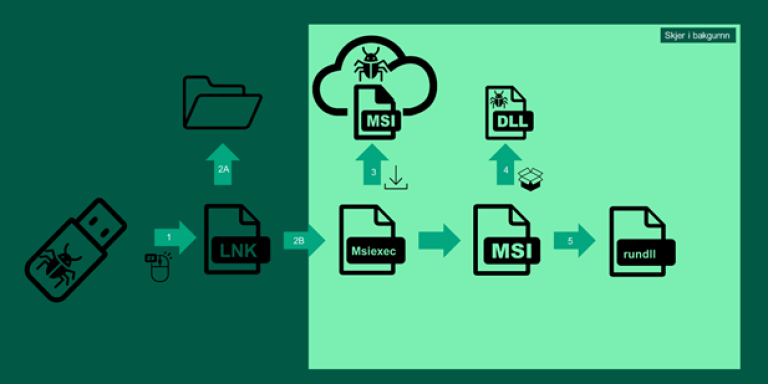

Se vedlagt bilde og vedlagt PDF for en beskrivelse av hvordan angrepsflyten er.

I kort går angrepsmetoden ut på at bruker lures til å åpne en LNK-fil som utnytter Windows Installer til å laste ned, installere og kjøre skadevare i form av en DLL-fil. Hvordan minnepinnene har blitt infiserte er ukjent, men mest sannsynlig fra andre infiserte maskiner.

Vi anser gruppen bak Raspberry Robin som en såkalt ‘Initial Access Broker’, altså en gruppe som fokuserer på å få fotfeste i virksomheter, for deretter å selge tilgangen videre.

Anbefalinger og tiltak (tiltakene er mer utførlig beskrevet i vedlagte PDF):

- Begrensing av hvilke minnepinner som kan benyttes. [5]

- Blokkerer nylig opprettede domener, også som et generelt risikoreduserende tiltak. Dette kan for eksempel gjøres i en del brannmurer av nyere type.

- Vurder å innføre applikasjonshvitelisting på DLL-filer. [6] OBS! Merk at regler for lasting av DLL kan påvirke ytelsen.

- Vurder overvåking av nettverkstrafikk generert av Windows Installer/msiexec.

Referanser:

- [1] - https://redcanary.com/blog/raspberry-robin/

- [2] - https://securityintelligence.com/posts/raspberry-robin-worm-dridex-malware/[..]

- [3] - https://7095517.fs1.hubspotusercontent-na1.net/hubfs/7095517/FLINT%202022-0[..]

- [4] - https://www.infracom.com.sg/raspberry-robin-highly-evasive-worm-spreads-ove[..]

- [5] - https://learn.microsoft.com/en-us/windows/client-management/manage-device-i[..]

- [6] - https://learn.microsoft.com/en-us/windows/security/threat-protection/window[..]

----------------------------------------------------------------------

[*] HVIT: Informasjonen er offentlig tilgjengelig og kan publiseres og spres til publikum. Enhver kontaktperson kan publisere informasjonen

Vennlig hilsen

HelseCERT, Norsk helsenett SF

post@helsecert.no

www.nhn.no/helsecert

Tlf: 24 20 00 00

(Vennligst behold emnet i e-post ved svar.)